安全内控管理平台 特权账号和设备访问的安全管控

特权账号存在共享风险

大量设备的账号密码设置不满足安全制度要求,管理员无法有效记忆和使用这些账号密码。

权限控制复杂

企业委托厂商或外包人员管理设备时难以为这些人员分配相应的设备管理权限并控制和监督他们的维护行为。

集中审计困难

存在一些设备缺少审计功能或难以直观查看,且不同设备的操作审计各自独立,难以对所有设备进行集中审计和行为追溯。

简介

安全内控管理平台(NSCG)旨在改善企业各类设备资源的管理过程,通过特权账号生命周期的统一管理、资源的集中认证、统一授权、单点登录、密码同步、操作审计等技术手段加强设备访问的安全性及管理过程的安全性;实现对机房设备集中安全管理的同时也实现对机房设备使用人员的身份、权限、操作的集中安全管理。

产品特性

集中设备管理平台

支持对被管目标设备基本信息及访问过程的集中管理,如IP地址、端口、位置信息、账号密码、访问方式等。

特权账号使用分离

通过对设备访问人员建立唯一的身份账号并采用一一映射的授权方式,访问人员不再直接使用特权账号和密码进行访问,降低了特权账号泄露的风险。

特权账号生命周期管理

用户可以通过管理平台对指定目标资源进行创建、修改、删除账号等操作。同时对账号定期进行健康检查,避免潜在安全风险。平台还与BIM进行了无缝集成,将特权账号管理纳入统一身份管理体系。

统一授权与访问控制

统一所有设备的访问入口,精准控制谁在什么时间使用什么账号访问什么设备行使什么权限,实现将设备特权账号对应到实体自然人身份上,使每次访问都能明确到真实的人。

多因素认证

平台内置多种认证方式,通过多因素认证配置策略,整体提升平台管辖设备的认证安全,同时平台集成了BAM,通过认证赋能服务,能够使用移动设备、生物认证等更丰富的认证能力和更灵活的认证策略。

集中审计

将所有通过平台管理和访问的目标设备日志以基于协议记录的视频方式进行统一存储,实现设备操作过程记录的集中管理,满足审计与合规性要求,同时便于查看和追溯。

应用场景

资源设备的单点登录

运维人员在平台登录认证一次后,无需二次认证即可使用所授权资源设备。不改变用户原使用习惯,支持多种客户端运维工具。

敏感资源二次认证

针对安全级别较高的运维资源,可配置二次认证策略,运维人员访问时需要进行二次认证,如使用短信、证书等再次认证确认。

内置审批流程

平台内置工作流引擎,用户可通过该引擎对重要的功能及操作增加工作流审批。例如:用户可自自助申请资源访问权限,由管理员对其进行审核审批,审批通过后授予该用户访问该资源的相关权限。

A/B角运维

针对安全级别较高的运维资源,可以采用A/B角的方式进行登录运维,即双人双岗,A角操作,B角审批。B角可以远程批复A角的操作,同时B角还可以通过在线监控的方式实时查看A角的运维过程,当发现有非法操作的时候,可以实施阻断其操作。

支持各类设备类型

支持各版本Windows、General Unix、General Linux、AS400、OS390等主机系统;支持VT100、VT102、VT220、ANSI、XTERM、windows CE等终端设备;支持华为、H3C、Cisco、Juniper等网络设备及安全设备;支持Oracle,DB2,Informix,Sysbase,SQL Server,Mysql等数据库;支持Telnet、SSH、Rlogin、FTP/SFTP、SCP、RDP、X-Windows、5250/5250SSL、3270/3270SSL、HTTP/HTTPS、SqlPlus、dbaccess等协议。

多维度审计

记录各类审计日志如登录日志、会话日志、命令日志、回放日志等,并从用户、资源、运维操作等多个维度进行审计分析,生成对应的审计报表和统计报告。

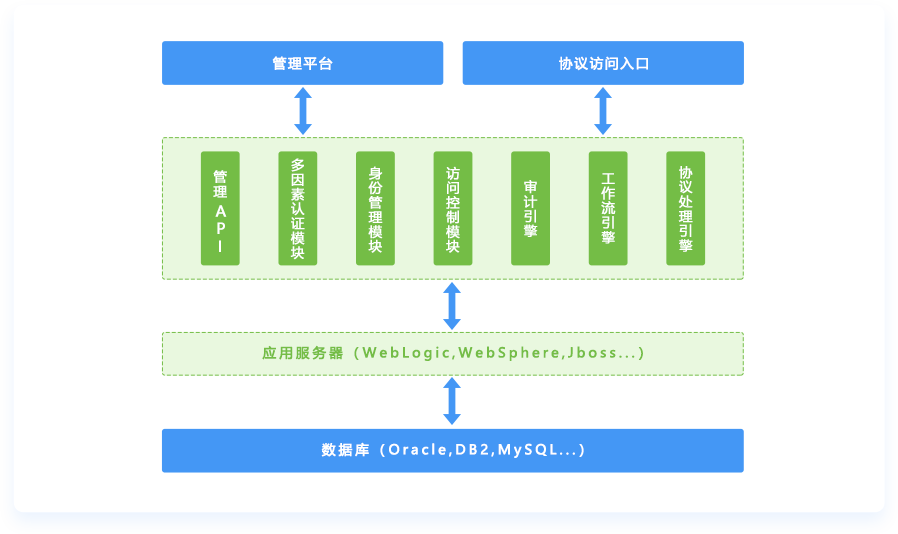

产品架构

产品优势

人与机器对特权凭证的使用均能记录审计

切断人与目标密码的网络连接,配套密码申请审批等工作流程

应用/工具/脚本的取密也能认证审计与记录

支持的凭证与密码种类丰富

无论是何种形式的凭证密码,均可以利用自编改密插件与工具发布,实现托管

可以深入覆盖云、DevOps、容器等凭证安全管理

内嵌密码管理能力

无论是应用、工具、脚本还特殊代码,均可替换已有的内嵌明文/密文密码,实现应用的凭证安全管理。

账号背后的数据得以遮罩与脱敏

让拥有特权账号的人只能获取工作所需的数据值或格式

降低数据泄露风险

如果您对此感兴趣,欢迎问问展商吧!

如果您对此感兴趣,欢迎问问展商吧!

暂无数据

暂无数据 暂无数据

暂无数据 如果您对此感兴趣,欢迎问问展商吧!

如果您对此感兴趣,欢迎问问展商吧!